Red Teaming

¿Cómo nos conformamos con capacidades de ciberseguridad que son sólo teóricas?

Ya no tenemos que esperar a ser bombardeados por ciberdelincuentes

para darnos cuenta de la eficacia de nuestros detectores de amenazas,

firewalls y demás estrategias defensivas y controles de seguridad.

Ya no tenemos que esperar a que los hackers maliciosos

detecten vulnerabilidades en nuestros sistemas para reaccionar ante ellas.

Aunque parezca contraintuitivo,

podemos solicitar el servicio de ser atacados en el campo de la ciberseguridad.

Eso sí, estos ataques se realizan de forma ética

y regulada para conocer nuestra fortaleza.

Podemos contratar a profesionales que nos muestren vívidamente

lo que un atacante podría hacer contra nosotros

y lo bien que nosotros y nuestros sistemas

responderíamos a esas amenazas reales.

En este artículo hablaremos de red teams y red teaming

para que puedas entender mejor esta solución.

¿Qué es un red team?

No nos referimos aquí al Liverpool,

al Bayern de Múnich o a algún equipo similar.

Nos enfocamos en un red team en ciberseguridad.

Este cyber red team es un grupo de expertos en seguridad

y hackers profesionales, dentro o fuera de una empresa,

con las habilidades requeridas y, por supuesto,

el permiso para simular ciberataques del mundo real.

En estos ataques o actividades de red team,

desempeñando papeles específicos,

sus miembros deben emular tácticas,

técnicas y procedimientos utilizados por los atacantes

de hoy en día que ponen en peligro los sistemas

y las ciberdefensas de una organización.

Las pruebas de los red teams evalúan

la eficacia de las estrategias de prevención,

detección y respuesta a las amenazas de la empresa.

Proporciona informes sobre las vulnerabilidades detectadas

y los impactos de la explotación como información

para la remediación de vulnerabilidades

y la mejora de las ciberdefensas de la organización.

Normalmente,

cuando hablamos de red teams,

los blue teams y a veces los purple teams

aparecen en la conversación.

Red team vs. blue team vs. purple team

Un red team está formado por especialistas en seguridad ofensiva

(hackers éticos)

cuya misión, como ya se ha mencionado,

es impactar y poner en peligro un sistema de información y sus defensas.

El tamaño de este equipo es variable

y a veces depende de la complejidad de las tareas.

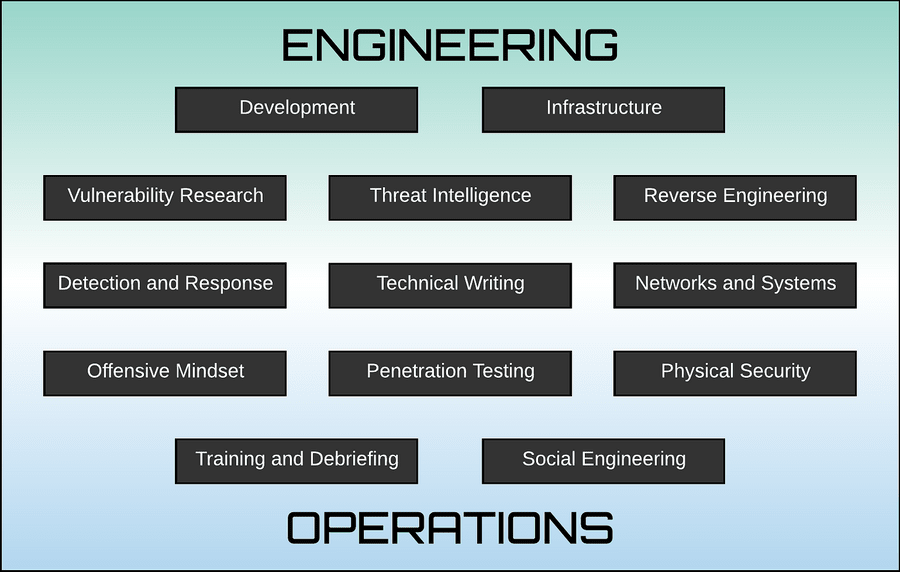

Competencias del red team

Se espera que los miembros de este equipo

tengan amplios conocimientos técnicos,

creatividad y astucia para acceder a los sistemas

y moverse entre ellos sin ser detectados.

Lo ideal es que sus conocimientos y experiencia sean variados.

Algunos pueden ser especialistas, por ejemplo,

en desarrollo de software, pruebas de penetración

(también conocidas como pentesting), ingeniería social,

conocimientos empresariales, administración de TI,

inteligencia sobre amenazas o controles

y herramientas de seguridad.

Habilidades del red team.

(Imagen

tomada de medium.com)

¿Qué es un blue team?

Un blue team está formado por especialistas en seguridad defensiva,

incluidos, por ejemplo, consultores de respuesta a incidentes.

Deben guiar a la organización para evaluar su entorno y organizar,

implantar y mejorar los controles de seguridad para identificar

y detener o afrontar intrusiones del red team o de atacantes reales.

Su trabajo defensivo busca prevenir daños a la estructura

y las operaciones de los sistemas de la organización.

En algunos casos, el blue team puede intervenir en la planificación

o implementación de medidas de recuperación.

Los miembros de este equipo deben comprender

perfectamente las estrategias de seguridad,

tanto a nivel tecnológico como humano.

Deben estar altamente cualificados en la detección de amenazas,

en la respuesta adecuada a las mismas

y en el uso correcto de las herramientas que apoyan estos propósitos.

¿Qué es un purple team?

Por último, el purple team.

Desde la infancia sabes que mezclando rojo y azul se obtiene el púrpura.

Pues bien, en ciberseguridad, un purple team

está formado por expertos en seguridad ofensiva y defensiva.

A veces,

este equipo recibe el nombre de intermediario, responsable de evaluar,

coordinar y facilitar las interacciones entre los red y blue teams.

Otras veces,

se le denomina como miembro de ambos equipos

que colaboran trabajando conjuntamente.

La intención es maximizar las contribuciones de ambos grupos

de expertos en favor de la postura de ciberseguridad

de una organización.

No obstante,

suele bastar con hablar únicamente de red y blue teams.

Ambos pueden basarse en el marco MITRE ATT&CK,

como fuente de conocimiento de tácticas,

técnicas y procedimientos de atacantes,

el cual es producto de experiencias del mundo real.

Normalmente,

los red y blue teams tienen un papel principal en la práctica

del red teaming.

Sin embargo, la presencia de estos últimos puede no ser indispensable.

¿Qué es el red teaming?

Conforme a lo anterior,

al definir red teaming nos referimos al arte ofensivo

con el que podemos ayudar a una empresa a conocer

cuán seguros son sus sistemas.

Al parecer,

se trata de una práctica que se originó en el contexto militar.

Bajo un enfoque adversativo,

consistía en enfrentar a dos equipos simulando

la realidad para evaluar la calidad y la fuerza de sus estrategias.

(Algo así ocurre en los concursos CTF

estilo Attack-Defense para grupos de hackers).

Así surgieron el red team y el blue team.

En un ambiente controlado,

un ataque del red team pone a prueba las capacidades

y estrategias de prevención, detección

y respuesta a amenazas de una organización

-factores en los que un blue team puede estar involucrado con planes,

sistemas y estándares.

Muchas veces,

el blue team o los miembros del equipo de seguridad

de la empresa evaluada pueden no ser conscientes

de que se están produciendo ataques de red teaming o ataques simulados.

(De hecho, esto es lo ideal; ver “Attacking Without Announcing.”)

Como ya comentamos en otro artículo

sobre las pruebas TIBER-EU,

también puede intervenir un white team, similar al blue team.

Un white team es un pequeño grupo de la organización

que puede ser el único consciente del red teaming.

Este equipo se encarga de aprobar y solicitar el inicio

y la interrupción de los ataques.

También actúa como enlace entre los otros dos grupos.

Siempre se espera que, tras los ejercicios de red teaming,

la organización objetivo madure su seguridad perfeccionando

sus controles y remediando sus vulnerabilidades.

Por cierto,

es misión de la empresa asegurarse de que lo que reciba

sea red teaming y no sólo pentesting.

Pentesting vs. red teaming

Tanto red teaming como pentesting son enfoques de seguridad ofensivos.

En ambos casos, se simulan ciberataques del mundo real

en condiciones controladas para evaluar la seguridad del sistema.

Entre las diferencias que suelen mencionarse está

que las pruebas de penetración o pentesting actúan

con un alcance más limitado.

Por otro lado, red teaming está más orientado a probar

un entorno empresarial completo en producción

con todos sus sistemas implicados simultáneamente.

Puede que no se centre en encontrar

e informar de todas las vulnerabilidades

como hacen las pruebas de penetración.

El red team puede concentrarse

en alcanzar objetivos específicos de infiltración e impacto.

Además, algunos afirman que pentesting

puede ser realizado por una sola persona,

mientras que en el red teaming deben participar varias personas.

Ambos enfoques pueden integrarse.

Un proveedor puede aplicar inicialmente varios ciclos

de pruebas de penetración dentro del modelo DevSecOps

de una empresa.

Basándose en lo que muestran los informes,

la empresa puede remediar las vulnerabilidades en sus sistemas.

Después de estos ciclos,

una organización de seguridad más madura puede abrir el camino a red teaming.

Entonces, con objetivos específicos

como por ejemplo acceder a un elemento concreto

de la red o a información sensible,

se puede comprobar hasta qué punto han sido eficaces

las medidas remediadoras y qué brechas de seguridad existen

en los sistemas ante determinados tipos de ataques.

Red teaming puede considerarse

como una prueba de penetración más profunda, holística y compleja.

Por ello,

red teaming puede llevar más tiempo que pentesting.

Un red team tiene que ser sigiloso y evasivo.

A menudo se dice que en red teaming,

en comparación con las pruebas de penetración,

prevalece el factor sorpresa

(es decir, el blue team desconoce la simulación del ataque).

Sin embargo,

esto dependerá de lo que se defina entre el proveedor y el cliente.

Además,

red teaming amplía el abanico de tipos de ataque a utilizar,

añadiendo, por ejemplo, la penetración física y

la ingeniería social

(p. ej., phishing).

Esto significa que no sólo se ponen a prueba los sistemas,

sino también al personal que los gestiona.

Por eso puede aportar más y mejores ideas que pentesting

para mejorar los planes de prevención,

detección y respuesta a las amenazas.

¿Cuáles son los objetivos más comunes del red team?

En su trabajo,

los red teams pueden establecer diferentes objetivos desde el principio.

Aquí resaltamos los objetivos del red team:

- Atacar sistemas en ambientes de producción.

- Escalar privilegios administrativos y tomar el control de sistemas críticos.

- Acceder a archivos del sistema e información sensible,

incluso extraerla y modificarla. - No afectar la disponibilidad de ningún servicio

para clientes externos o usuarios.

Sin embargo, pueden demostrar que se puede hacer. - No ser detectado en ninguna fase del ataque.

- Inyectar troyanos personalizados.

- Instalar puertas traseras para accesos futuros

y establecer lo fácil que es darse cuenta de su existencia. - Maximizar el nivel de penetración e impacto.

¿Cómo funciona el red teaming?

Como hemos señalado antes,

y como dijo una vez

Rafael Alvarez,

CTO de Fluid Attacks,

lo ideal es que el blue team no sepa de la ejecución del red teaming.

Especialmente,

que el blue team conozca la hora

y el lugar en el que el red team

pretende atacar puede considerarse inapropiado.

“Para conocer con certeza el nivel de seguridad de tu empresa,

estos ejercicios deben ser lo más parecidos a la realidad”,

dice Álvarez.

Los pocos miembros de la organización,

es decir, sus máximas autoridades, que estarán al tanto del red teaming,

son los que darán al red team autorización expresa

y amparo legal para su ejercicio ofensivo de seguridad.

¿Qué implica un ejercicio de red team?

Un ejercicio de red team debe comenzar

con el planteamiento de objetivos claros,

como los descritos en anteriormente.

Una vez definidos, el red team inicia un reconocimiento pasivo

y activo del objetivo.

En este paso,

el equipo recopila toda la información que puede

y cree necesaria sobre el contexto, la infraestructura,

los equipos, las operaciones, las personas implicadas y mucho más.

Este proceso lleva al red team a adquirir

y desarrollar una serie de herramientas de red teaming,

incluyendo herramientas de evaluación,

descifrado de contraseñas, ingeniería social y explotación,

que se adaptan a los objetivos

y a la empresa que se quiere atacar.

El equipo también lleva a cabo la preparación, en la que,

por ejemplo, tiene lugar la creación

de cargas útiles maliciosas o trozos de código.

A continuación,

el red team evalúa la superficie de ataque

para identificar vulnerabilidades y puntos de entrada,

incluidas las debilidades humanas.

A continuación, define las vulnerabilidades a explotar.

Mediante ingeniería social,

explotación de una vulnerabilidad de software

o cualquier otro vector de ataque,

el red team obtiene acceso al objetivo y ejecuta la carga útil en él.

Esto permite al equipo poner en peligro los componentes del sistema

y eludir los controles de seguridad.

Los atacantes siempre toman medidas

para evitar que el blue team se percate de la intrusión.

Si este último lo consigue,

el primero se ve obligado a luchar contra cualquier esfuerzo de contención.

Posteriormente,

el red team intenta moverse por el interior del objetivo,

teniendo en cuenta los fines fijados inicialmente.

Si es necesario, buscar nuevas vulnerabilidades

que explotar para escalar privilegios

y seguir moviéndose por los sistemas.

Una vez alcanzados los objetivos del ejercicio,

el equipo pasa a la fase de elaboración de informes y análisis.

Los expertos informan sobre lo que han conseguido,

las principales vulnerabilidades identificadas

y el rendimiento de los controles de seguridad

y del blue team (si hubo participación de este).

Los propietarios de los sistemas evaluados

pueden entonces recibir apoyo para la remediación de vulnerabilidades

y la mejora de sus procedimientos para prevenir,

detectar y responder a los tipos de ataques implicados en red teaming.

Escenarios de ejercicios de red team

Cuando le preguntamos a Andres Roldan,

vicepresidente de hacking de Fluid Attacks,

por la metodología de red teaming que utilizan

en los ejercicios de hacking que llevan a cabo desde la empresa,

nos dijo que siguen la “estrategia kill chain”.

Kill chain

“Kill chain” (o cadena de exterminio)

es un término militar para describir los pasos de un ataque.

Uno de sus modelos es el “F2T2EA”,

que incluye las siguientes etapas:

- Encontrar: Identificar un objetivo mediante vigilancia

o recopilación de inteligencia. - Asegurar: Obtener la ubicación específica del objetivo.

- Rastrear: Vigilar al objetivo hasta que se decida

si se va a atacar o no. - Elegir blanco: Escoger las armas adecuadas

para utilizar contra el objetivo y generar los impactos previstos. - Abordar: Utilizar las armas contra el objetivo.

- Evaluar: Examinar los efectos del ataque,

incluida la información obtenida en el lugar.

F2T2EA kill chain.

(Imagen

tomada de myarick.blogspot.com)

Cyber kill chain

La empresa estadounidense aeroespacial y de seguridad Lockheed Martin

y su equipo de incidentes desarrollaron

este marco para prevenir los ciberataques.

A continuación se detallan las fases que identificaron,

las cuales siguen los adversarios para lograr sus objetivos de ataque:

- Reconocimiento: Informarse sobre el objetivo

empleando múltiples técnicas. - Preparación: Combinar el vector de ataque con una carga maliciosa.

- Entrega: Transmitir la carga útil a través

de un vector de comunicaciones. - Explotación: Aprovechar vulnerabilidades de software

o humanas para ejecutar la carga útil. - Instalación: La carga útil establece la persistencia

de un host individual. - Comando y control (C2): El malware comunica y proporciona control

a los atacantes. - Acciones sobre objetivos: Los atacantes roban datos

o realizan acciones que tienen entre sus objetivos fundamentales.

Cyber kill chain.

(Imagen

tomada de lockheedmartin.com)

Cyber kill chain 3.0

El cyber kill chain 3.0

es una actualización (con pequeños cambios)

del modelo anterior para mejorar la defensa que

fue sugerido por Corey Nachreiner,

director de tecnología de WatchGuard.

Este kill chain de red team tiene las siguientes etapas:

- Reconocimiento

- Entrega

- Explotación

- Infección

- Comando y control – Movimiento lateral y pivotante

- Objetivo/Exfiltración

Los anteriores escenarios de red teaming

no son las únicas estrategias posibles.

Ten en cuenta que tú y tus compañeros también pueden desarrollar,

poner a prueba, modificar y aplicar tu propia estrategia de red team.

Ejemplo de ejercicio de red team

Mira este vídeo de FOX 9 sobre un ejercicio de red team:

La importancia de red teaming

Puede que todavía te preguntes:

¿Por qué necesito ciberseguridad red teaming?

Aunque tenemos un artículo en el blog

donde justificamos ampliamente el valor

o la importancia del red teaming para la ciberseguridad

de las organizaciones: Una mayor aproximación a la realidad.

Una simulación de ciberataque por parte de un red team

pone a prueba el programa de ciberseguridad de una organización,

atendiendo a sus estrategias de prevención, detección, defensa y respuesta.

Estrategias que la organización tiene preparadas

para afrontar a los ciberdelincuentes diariamente y que,

con la asesoría del red team,

pueden mostrar debilidades que deben ser abordadas cuanto antes.

Veamos algunos beneficios concretos de red teaming.

Beneficios de red teaming

En términos generales,

red teaming proporciona un panorama amplio

del estado de seguridad de tu organización

para una consecuente maduración.

Algunos de los beneficios específicos de red teaming

que hemos decidido destacar son:

- Poner a prueba los controles de prevención

(p. ej., firewalls, controles de acceso)

y de detección (p. ej., SOC, AntiX, XDR). - Identificar errores de configuración y vulnerabilidades de seguridad

en la tecnología que se desarrolla y utiliza, así como debilidades

en el comportamiento de las personas dentro de la organización. - En relación con el punto anterior,

aumentar la concienciación del equipo sobre cómo el factor humano

puede poner en riesgo la seguridad de los activos

y las operaciones de la organización. - Dar a conocer los vectores de ataque

y cómo los atacantes maliciosos pueden moverse a través

del objetivo si no se resuelven las debilidades. - Aumentar los índices de remediación de vulnerabilidades.

- Reconocer que aplicar medidas defensivas sin probarlas es poco fiable.

- Reforzar las estrategias y procedimientos de detección

y respuesta a los ciberataques.

¿Cuándo deberías utilizar un red team?

Cuando tu organización no descarta o descuida las medidas básicas

y avanzadas de prevención en ciberseguridad.

Cuando tu organización haya madurado lo suficiente

en seguridad como para haber ido más allá de la evaluación

de vulnerabilidades mediante herramientas

automatizadas o pentesting esporádico.

Y finalmente, cuando todos conozcan suficientemente el panorama

de amenazas de tu organización y las medidas preventivas

y defensivas que pueden implementar para mejorar su seguridad

y la de tus clientes o usuarios.

Red teaming de Fluid Attacks

En Fluid Attacks somos expertos

en pruebas de seguridad.

Nuestro red team puede realizar servicios

de pentesting,

red teaming

y hacking ético para tu organización

siempre que ambas partes estén de acuerdo en realizarlos.

De acuerdo con lo descrito anteriormente,

recomendamos comenzar con pentesting para continuar

con red teaming a medida que madura la seguridad

de tu organización y sus sistemas.

Un red team ajeno a tu entorno de trabajo,

no afectado por conflictos de intereses,

realizaría evaluaciones sin inhibiciones absurdas

y entregaría informes transparentes

sobre tus medidas de prevención, detección y respuesta.

Nuestros hackers éticos cuentan

con certificaciones

como OSCP, CEH, CRTP, CRTE, CRTO, eWPTv1, y eCPTXv2,

entre muchas otras.

También tienen mucha experiencia,

cuentan con diversos perfiles y habilidades,

y trabajan en diferentes roles de red team.

En promedio, ofrecemos más de 15 hackers éticos por proyecto.

Contáctanos

y permite que nuestro red team de hacking te diga con certeza,

con pruebas sustanciales,

qué estragos podrían causar los ciberdelincuentes

en los sistemas de tu organización.

El artículo original del blog fue ampliado y actualizado

por Felipe Ruiz el 1 de septiembre de 2023.

*** This is a Security Bloggers Network syndicated blog from Fluid Attacks RSS Feed authored by Anderson Taguada. Read the original post at: https://fluidattacks.com/es/blog/ejercicio-red-teaming/